Alors que de plus en plus d'employés travaillent à distance, assurer la sécurité du réseau est devenu une priorité absolue pour les entreprises. Les meilleures pratiques de sécurité réseau sont essentielles pour protéger les informations sensibles de votre entreprise, prévenir les cyberattaques et les violations de données, et maintenir la confiance de vos clients. Dans cet article, nous explorerons les moyens les plus efficaces de sécuriser vos télétravailleurs et les meilleurs outils et technologies pour vous aider à le faire. Le respect de ces meilleures pratiques peut protéger votre entreprise contre les cybermenaces et garantir que vos télétravailleurs peuvent travailler en toute sécurité.

Utiliser des connexions réseau sécurisées

Plusieurs facteurs doivent être pris en compte lors de la sécurisation des connexions réseau pour les travailleurs distants. Comprendre les connexions réseau disponibles peut aider les entreprises à choisir la solution la plus appropriée. La mise en œuvre des meilleures pratiques de sécurisation des connexions réseau est essentielle pour se protéger contre les cybermenaces. Heureusement, de nombreux outils et techniques sont disponibles pour aider les entreprises à sécuriser leurs connexions réseau et à protéger les informations sensibles.

Différents types de connexions réseau

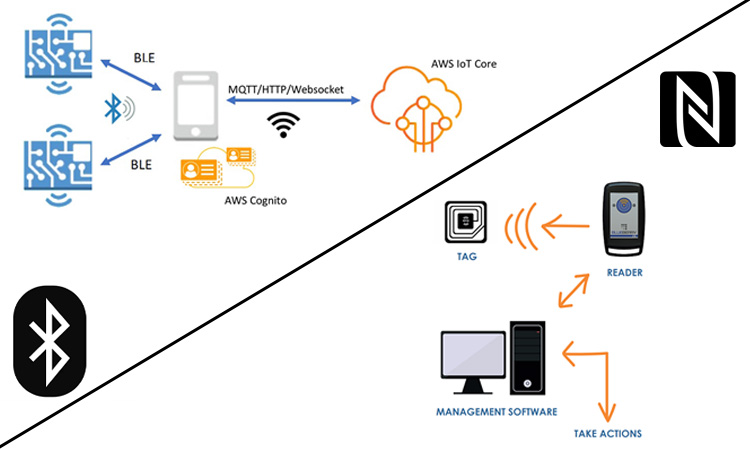

Les télétravailleurs peuvent utiliser plusieurs types de connexions réseau pour accéder aux ressources de l'entreprise. Les styles les plus courants incluent les réseaux privés virtuels (VPN), Protocoles de bureau à distance (RDP), et services basés sur le cloud.

Un VPN (réseau privé virtuel) est un service qui crée une connexion en ligne sécurisée et cryptée. Les internautes peuvent utiliser un VPN pour se donner plus de confidentialité et d'anonymat en ligne ou contourner le blocage et la censure basés sur la géographie.

Qu'est-ce qu'un VPN ? Définition de SearchNetworking – TechTarget

Les VPN fournissent une connexion sécurisée et cryptée entre l'appareil d'un travailleur distant et le réseau de l'entreprise. RDP permet aux travailleurs distants d'accéder à distance à leur ordinateur et de le contrôler comme s'ils étaient assis devant. Les services basés sur le cloud, tels que Google Drive et Dropbox, permettent aux travailleurs à distance de stocker et de partager des documents et des fichiers depuis n'importe où avec une connexion Internet.

Chaque type de connexion réseau a ses avantages et ses inconvénients. Les VPN offrent des niveaux de sécurité élevés, mais ils peuvent être lents et nécessiter une expertise technique pour être configurés. RDP est facile à utiliser mais peut être vulnérable aux cyberattaques s'il n'est pas correctement sécurisé. Les services basés sur le cloud sont pratiques et accessibles, mais peuvent ne pas répondre à des exigences de sécurité spécifiques.

Lorsque vous choisissez une connexion réseau pour vos télétravailleurs, il est essentiel de prendre en compte le niveau de sécurité, d'accessibilité et de facilité d'utilisation requis pour votre entreprise.

Meilleures pratiques pour sécuriser les connexions réseau

La sécurisation des connexions réseau est l'un des moyens les plus importants de protéger les informations commerciales sensibles et de prévenir les cyberattaques. Voici quelques bonnes pratiques pour sécuriser les connexions réseau des télétravailleurs :

- Utilisez des VPN pour établir des connexions sécurisées qui cryptent les transmissions de données et protègent contre les accès non autorisés.

- Exigez des mots de passe forts et une authentification multifacteur pour toutes les connexions réseau.

- Mettez en œuvre des mises à jour logicielles régulières pour résoudre les vulnérabilités de sécurité et vous protéger contre les menaces.

- Utilisez des pare-feu pour surveiller et contrôler le trafic réseau et bloquer les accès non autorisés.

- Surveillez l'activité du réseau pour détecter tout comportement inhabituel, tel que des transferts de données volumineux ou des tentatives de connexion à partir d'emplacements uniques.

- Formez les télétravailleurs aux pratiques de réseau sûres, comme éviter les réseaux Wi-Fi publics et reconnaître les tentatives de phishing.

- Limitez l'accès au réseau aux seules ressources dont les travailleurs distants ont besoin pour effectuer leur travail.

- Élaborez une politique de sécurité réseau décrivant les meilleures pratiques et procédures pour les travailleurs à distance.

En suivant ces meilleures pratiques, les entreprises peuvent s'assurer que leurs télétravailleurs utilisent des connexions réseau sécurisées et minimiser le risque de cyberattaques et de violations de données.

Outils et technologies pour les connexions réseau sécurisées

Voici plusieurs outils et technologies que les entreprises peuvent utiliser pour sécuriser les connexions réseau des télétravailleurs. Voici quelques-uns des plus couramment utilisés :

- Réseaux privés virtuels (VPN): Un VPN est une connexion sécurisée et chiffrée entre l'appareil d'un télétravailleur et le réseau de l'entreprise. Les VPN garantissent que les transmissions de données sont protégées contre les accès non autorisés.

- Authentification multifacteur (AMF): MFA exige que les travailleurs distants fournissent des informations supplémentaires au-delà d'un nom d'utilisateur et d'un mot de passe pour accéder aux ressources du réseau. Cela peut inclure un jeton de sécurité, des données biométriques ou un code de vérification.

- Logiciel antivirus et antimalware: ces programmes protègent contre les virus, les logiciels malveillants et autres cybermenaces susceptibles de compromettre la sécurité du réseau.

- Pare-feu: Les pare-feu surveillent et contrôlent le trafic réseau, bloquant les accès non autorisés et prévenant les cyberattaques.

- Contrôle d'accès au réseau (NAC): Les systèmes NAC authentifient les travailleurs et les appareils distants avant de leur permettre d'accéder aux ressources du réseau, garantissant ainsi que seuls les utilisateurs autorisés peuvent accéder aux informations sensibles.

- Logiciel de bureau à distance: Le logiciel de bureau à distance permet aux travailleurs distants d'accéder à leurs ordinateurs et d'effectuer des tâches comme s'ils étaient physiquement présents au bureau.

Les entreprises peuvent sécuriser leurs connexions réseau et se protéger contre les cyberattaques et les violations de données en utilisant ces outils et technologies.

Utiliser des mécanismes d'authentification solides

Des mécanismes d'authentification solides peuvent empêcher efficacement l'accès non autorisé aux données sensibles et aux systèmes d'information. Les organisations peuvent réduire considérablement le risque de violation de données et de cyberattaques en utilisant l'authentification multifacteur et d'autres technologies avancées. Des mécanismes d'authentification solides offrent une couche de sécurité supplémentaire, garantissant que seules les personnes autorisées ont accès aux données ou aux systèmes sensibles. Cela peut aider à prévenir les menaces internes, les attaques externes et d'autres risques de sécurité. Sa disponibilité en fait un élément important de toute stratégie globale de cybersécurité.

Importance des mécanismes d'authentification

Les mécanismes d'authentification permettent de sécuriser les connexions réseau et de protéger les informations sensibles. Voici pourquoi:

- Un accès non autorisé peut entraîner des violations de données et des pertes financières.

- Les mots de passe sont une méthode d'authentification standard, mais ils peuvent être facilement compromis.

- L'authentification multifacteur fournit une couche de sécurité supplémentaire en exigeant des informations supplémentaires au-delà d'un mot de passe, comme un jeton de sécurité ou des données biométriques.

- L'authentification multifacteur peut empêcher jusqu'à 99,9% de piratage de compte.

- Certains types d'authentification multifactorielle, tels que les données biométriques, sont beaucoup plus difficiles à falsifier ou à voler que les mots de passe.

- Les gestionnaires de mots de passe peuvent aider à garantir que les employés utilisent des mots de passe forts et uniques pour tous les comptes.

- Les outils de gestion des appareils mobiles peuvent appliquer des politiques de sécurité et effacer les appareils à distance si nécessaire.

- La formation de sensibilisation à la sécurité peut éduquer les employés sur les pratiques d'authentification sûres.

Les entreprises peuvent se protéger contre les cyberattaques et sécuriser les informations sensibles en mettant en œuvre des mécanismes d'authentification robustes.

Meilleures pratiques pour créer des mots de passe forts

La création de mots de passe solides garantit que les connexions réseau sont sécurisées et que les informations sensibles sont protégées. Voici quelques conseils pour créer des mots de passe forts :

- Utilisez des lettres majuscules et minuscules, des chiffres et des caractères spéciaux.

- Évitez les informations faciles à deviner, telles que les dates de naissance ou les noms d'animaux.

- Utilisez des mots de passe longs, d'au moins 12 à 15 caractères.

- Ne réutilisez pas les mots de passe sur plusieurs comptes.

- Envisagez d'utiliser un gestionnaire de mots de passe pour créer et stocker des mots de passe uniques pour chaque compte.

- Changez les mots de passe régulièrement, au moins tous les 90 jours.

- Utilisez l'authentification à deux facteurs pour plus de sécurité.

- Éduquer les employés sur les meilleures pratiques en matière de sécurité des mots de passe.

Selon le National Institute of Standards and Technology (NIST), l'utilisation de mots de passe longs et complexes, associée à une authentification à deux facteurs, peut réduire considérablement le risque de cyberattaques. En suivant ces meilleures pratiques et en faisant de la sécurité des mots de passe une priorité, les entreprises peuvent aider à prévenir les violations de données et à se protéger contre les cybermenaces.

Outils et technologies pour l'authentification multifacteur

L'authentification multifacteur (MFA) est essentielle pour sécuriser les connexions réseau et protéger les informations sensibles. En exigeant plusieurs formulaires de vérification, MFA réduit considérablement le risque d'accès non autorisé et protège les données contre les cybermenaces. Il existe une variété d'outils et de technologies que les entreprises peuvent utiliser pour mettre en œuvre MFA et améliorer leur posture de sécurité globale.

Voici quelques technologies et méthodes que les entreprises peuvent utiliser pour la MFA :

- Jetons matériels: Les jetons matériels sont des dispositifs physiques qui génèrent un code unique, qui est utilisé en plus d'un mot de passe pour accéder à une ressource réseau. Ces appareils peuvent être des clés USB ou des porte-clés, couramment utilisés dans les environnements de haute sécurité.

- Jetons logiciels: Ces outils logiciels génèrent des codes uniques ou des notifications push sur l'appareil d'un utilisateur pour vérifier son identité. Ils sont souvent utilisés avec une application pour smartphone ou une application de bureau et peuvent être plus pratiques que les jetons matériels. Cependant, les jetons logiciels peuvent être vulnérables aux logiciels malveillants ou à d'autres cyberattaques. Il est donc essentiel de choisir un fournisseur réputé et de maintenir le logiciel à jour.

- Carte à puce: Les cartes à puce sont intégrées à un microprocesseur qui stocke et crypte les données de l'utilisateur. Tels que des mots de passe ou des données biométriques, et peuvent être utilisés conjointement avec un code PIN ou un mot de passe.

- Biométrique Authentification: L'authentification biométrique utilise des caractéristiques physiques uniques, telles que les empreintes digitales, les modèles d'iris ou la reconnaissance faciale, pour vérifier l'identité d'un utilisateur. L'authentification biométrique peut être une forme pratique et sécurisée de MFA, mais elle peut également être vulnérable au piratage ou à l'usurpation d'identité. Il est essentiel de choisir un fournisseur réputé et de s'assurer que les données biométriques sont correctement cryptées et protégées.

- Authentification basée sur les risques: cette méthode utilise des algorithmes d'apprentissage automatique pour analyser le comportement des utilisateurs et détecter les anomalies pouvant indiquer une menace potentielle pour la sécurité. Il peut identifier efficacement les modèles d'activité inhabituels et arrêter les attaques en temps réel. Cependant, il peut également produire des faux positifs ou être vulnérable à des attaques sophistiquées.

- Mots de passe à usage unique (OTP): Les OTP sont des codes temporaires envoyés à l'appareil d'un utilisateur par SMS, e-mail ou une application dédiée. Ils sont souvent utilisés avec un mot de passe et peuvent être une forme efficace de MFA. Cependant, les OTP peuvent être vulnérables aux attaques de phishing ou à d'autres formes d'ingénierie sociale.

- Notifications push: Les notifications push sont des messages envoyés à l'appareil d'un utilisateur pour l'inviter à approuver ou à refuser une tentative de connexion.

- Reconnaissance vocale: Les systèmes de reconnaissance vocale utilisent les caractéristiques uniques de la voix d'un utilisateur pour vérifier son identité. Cette méthode peut être pratique et sécurisée, mais elle peut également être vulnérable à l'usurpation d'identité ou au piratage. Il est essentiel de choisir un fournisseur réputé et de s'assurer que les données vocales sont cryptées et protégées de manière appropriée.

En mettant en œuvre l'authentification multifacteur à l'aide de ces outils et technologies, les entreprises peuvent réduire considérablement le risque d'accès non autorisé et assurer la sécurité des informations sensibles.

Utiliser un logiciel antivirus et antimalware

Les logiciels antivirus et antimalware sont des outils essentiels dans la lutte contre les cybermenaces. Ces outils détectent et suppriment les logiciels malveillants, notamment les virus, les logiciels espions, les logiciels publicitaires, les chevaux de Troie et les vers. Les logiciels antivirus aident à protéger les systèmes et réseaux informatiques contre les logiciels malveillants et autres menaces de sécurité. Voici quelques faits clés sur l'utilisation des logiciels antivirus et antimalware dans la sécurité des réseaux :

Qu'est-ce qu'un logiciel antivirus ?

Un logiciel antivirus protège les systèmes et réseaux informatiques contre les logiciels malveillants, les virus et autres menaces de sécurité. Un logiciel antivirus peut détecter et supprimer les logiciels malveillants susceptibles d'avoir déjà infecté un système et prévenir de futures infections en analysant les fichiers et les applications à la recherche de menaces potentielles.

Comment fonctionne un logiciel antivirus ?

Le logiciel antivirus fonctionne en analysant les fichiers et les applications à la recherche de signes de logiciels malveillants. Le logiciel compare les fichiers à une base de données de logiciels malveillants connus et signale tous les fichiers qui correspondent à une signature connue. De nombreux programmes antivirus utilisent également l'analyse heuristique, qui recherche des modèles de comportement pouvant indiquer la présence de logiciels malveillants. Si le logiciel antivirus détecte une menace, il mettra en quarantaine ou supprimera le fichier, selon la gravité du danger.

Qu'est-ce qu'un logiciel anti-programme malveillant ?

Un logiciel antimalware est un type de logiciel de sécurité conçu pour protéger les systèmes et réseaux informatiques contre diverses formes de logiciels malveillants, notamment les virus, les chevaux de Troie, les vers et les logiciels espions. Un logiciel antimalware peut détecter et supprimer les logiciels malveillants qui ont peut-être déjà infecté un système et prévenir de futures infections en analysant les fichiers et les applications à la recherche de menaces potentielles.

Comment fonctionne le logiciel antimalware ?

Le logiciel antimalware fonctionne en analysant les fichiers et les applications à la recherche de signes de malware. Le logiciel compare les fichiers à une base de données de logiciels malveillants connus et signale tous les fichiers qui correspondent à une signature connue. Les logiciels antimalware peuvent également utiliser l'analyse comportementale pour détecter les menaces, en recherchant des modèles de comportement suspects pouvant indiquer la présence de logiciels malveillants. Si le logiciel anti-programme malveillant détecte une menace, il mettra en quarantaine ou supprimera le fichier, selon la gravité de la menace.

Pourquoi les logiciels antivirus et antimalware sont-ils importants pour la sécurité du réseau ?

Les logiciels antivirus et antimalware sont des composants essentiels de la sécurité du réseau. Les logiciels malveillants peuvent se propager rapidement sur un réseau, infectant plusieurs systèmes et compromettant les données sensibles. Un seul système infecté peut rapidement entraîner une faille de sécurité majeure sans logiciel antivirus et antimalware. Les logiciels antivirus et antimalware aident à prévenir ces types de violations en détectant et en supprimant les logiciels malveillants avant qu'ils ne se propagent à d'autres systèmes.

Articles Liés: Quelle est la différence entre le logiciel et le micrologiciel ?

Meilleures pratiques d'utilisation des logiciels antivirus et antimalware

Si vous souhaitez tirer le meilleur parti des logiciels antivirus et antimalware, il est important de suivre certaines bonnes pratiques :

- Gardez votre logiciel à jour: De nouveaux logiciels malveillants sont constamment développés, il est donc essentiel de maintenir à jour votre logiciel antivirus et antimalware pour vous assurer qu'il peut détecter les dernières menaces.

- Exécutez des analyses régulières: Une analyse régulière de votre système à la recherche de logiciels malveillants peut aider à détecter et à supprimer toute infection avant qu'elle ne cause de graves dommages.

- Évitez de télécharger des fichiers suspects: Soyez prudent lorsque vous téléchargez des fichiers sur Internet, en particulier à partir de sources inconnues. Ne téléchargez que des fichiers provenant de sites Web réputés.

- Utiliser la protection en temps réel: La protection en temps réel peut aider à prévenir les infections en détectant et en bloquant les logiciels malveillants avant qu'ils ne puissent infecter votre système.

- Utilisez une combinaison de logiciels antivirus et antimalware: La combinaison d'un antivirus et d'un logiciel antimalware peut fournir une protection plus complète contre un plus large éventail de menaces.

Les logiciels antivirus et antimalware sont des outils essentiels pour la sécurité du réseau. Ces outils peuvent aider à détecter et à supprimer les logiciels malveillants susceptibles d'avoir déjà infecté un système et à prévenir de futures infections en analysant les fichiers et les applications à la recherche de menaces potentielles. En suivant les meilleures pratiques et en utilisant ces outils en combinaison, les organisations peuvent améliorer leur posture de sécurité et se protéger contre les cybermenaces.

Implémenter la protection par pare-feu

Les pare-feu constituent une barrière entre votre réseau interne et Internet, empêchant les accès non autorisés et les menaces potentielles. Sans pare-feu, votre réseau pourrait être exposé à divers types de cyberattaques. Les pare-feu surveillent et contrôlent le trafic réseau entrant et sortant, ce qui facilite la détection et le blocage des menaces potentielles.

De plus, les pare-feu sont de différents types, tels que les pare-feu de réseau, basés sur l'hôte et d'application. Chaque type a ses propres caractéristiques et avantages, mais tous sont conçus pour fournir une couche de sécurité supplémentaire à votre réseau. Avec le bon pare-feu en place, vous pouvez empêcher les accès non autorisés, le vol de données et d'autres cyberattaques.

- Les pare-feu peuvent également aider au filtrage de contenu. Il vous permet de bloquer l'accès à des sites Web ou à des applications jugés inappropriés ou présentant un risque pour la sécurité. Cela peut aider à empêcher les employés d'accéder à des sites Web malveillants ou de télécharger des logiciels potentiellement dangereux.

- Les pare-feu peuvent également aider à prévenir les menaces internes. En surveillant et en contrôlant le trafic au sein de votre réseau, vous pouvez empêcher les employés d'accéder à des ressources non autorisées et protéger les données sensibles contre tout accès non autorisé.

- Les pare-feu sont un élément essentiel de la conformité réglementaire. De nombreux secteurs doivent se conformer à des réglementations spécifiques en matière de protection des données, telles que HIPAA, PCI DSS et GDPR. La mise en œuvre d'un pare-feu est cruciale pour répondre à ces exigences et garantir la sécurité de votre réseau.

Avec le bon pare-feu en place, vous pouvez empêcher les accès non autorisés, le vol de données et d'autres cyberattaques. Les pare-feu aident également à prévenir les menaces internes, assurent le filtrage du contenu et garantissent la conformité aux réglementations sur la protection des données. N'attendez pas qu'il soit trop tard; assurez-vous que votre réseau est protégé par un pare-feu dès aujourd'hui.

Former les employés aux meilleures pratiques de sécurité réseau

À l'ère numérique d'aujourd'hui, la formation des employés aux meilleures pratiques de sécurité réseau est plus importante que jamais. Après tout, les employés sont souvent la première ligne de défense contre les cybermenaces, et leurs actions peuvent avoir un impact significatif sur la sécurité du réseau d'une organisation. Alors, comment les entreprises peuvent-elles s'assurer que leurs employés sont informés des dernières meilleures pratiques en matière de sécurité réseau ? Voici quelques astuces pour aider.

- Assurez-vous que les employés comprennent l'importance de la cybersécurité et leur rôle pour assurer sa sécurité. Cela peut être accompli par le biais de sessions de formation, de newsletters et d'autres formes de communication qui mettent l'accent sur l'importance de la sécurité et les risques potentiels de ne pas suivre les meilleures pratiques.

- Soyez prudent avec la gestion des mots de passe. Les employés doivent être formés à la création de mots de passe forts et à l'utilisation de mots de passe uniques pour chaque compte. Ils doivent également être encouragés à changer régulièrement leurs mots de passe et à éviter de les partager avec qui que ce soit d'autre.

- Restez attentif aux attaques de phishing. Les employés doivent être formés pour reconnaître les e-mails de phishing et savoir quoi faire s'ils pensent en avoir reçu un. Cela peut inclure la vérification de l'adresse e-mail de l'expéditeur, la recherche d'erreurs d'orthographe et de grammaire et la prudence lorsque vous cliquez sur des liens ou téléchargez des pièces jointes.

- Assurez-vous que les employés utilisent un équipement et des connexions sécurisés. Cela peut inclure de s'assurer que les appareils sont cryptés, que les employés utilisent des mots de passe sécurisés et qu'ils se connectent au réseau via des connexions sécurisées. De plus, les employés doivent être formés pour identifier et signaler toute activité suspecte sur leurs appareils ou leurs connexions réseau.

- Mises à jour et correctifs logiciels réguliers. Les employés doivent être sensibilisés à l'importance de maintenir leurs appareils et logiciels à jour, car ces mises à jour incluent souvent des correctifs de sécurité qui corrigent les vulnérabilités et protègent contre les menaces potentielles.

- Encouragez le développement d'une culture soucieuse de la sécurité dans l'ensemble de votre organisation. Cela peut inclure d'encourager les employés à signaler les activités suspectes, de récompenser les bonnes pratiques de sécurité et de fournir une formation et une éducation continues pour tenir tout le monde informé des dernières menaces et des meilleures pratiques.

La formation des employés aux meilleures pratiques en matière de sécurité réseau est essentielle pour protéger le réseau et les données d'une organisation contre les cybermenaces. En mettant l'accent sur l'importance de la sécurité, en formant les employés aux meilleures pratiques et en favorisant une culture de sensibilisation à la sécurité, les organisations peuvent réduire considérablement leur risque de cyberattaque et améliorer leur posture de sécurité globale.

La mise en œuvre des meilleures pratiques de cybersécurité peut aider à mieux sécuriser les données et les actifs de votre organisation. Vous pouvez réduire considérablement le risque de violation de données ou de cyberattaque en donnant la priorité à la formation des employés, en mettant en œuvre des mesures de sécurité solides et en tirant parti des derniers outils et technologies. N'oubliez pas que votre cybersécurité est aussi solide que son maillon le plus faible, il faut donc de la vigilance et des efforts proactifs pour protéger vos systèmes et vos données.

Questions et réponses générales sur les meilleures pratiques de sécurité réseau

-

Quel est le rôle des pare-feux dans la sécurité du réseau ?

Les pare-feu sont un composant essentiel de la sécurité du réseau qui aide à bloquer l'accès non autorisé aux réseaux et à contrôler le flux de trafic. Ils peuvent être basés sur le matériel ou sur le logiciel.

-

À quelle fréquence dois-je mettre à jour mon logiciel antivirus et antimalware ?

Les logiciels antivirus et antimalware doivent être mis à jour régulièrement, idéalement quotidiennement, pour s'assurer qu'ils peuvent détecter et protéger contre les dernières menaces.

-

Qu'est-ce que l'authentification multifacteur et pourquoi est-elle importante pour la sécurité du réseau ?

L'authentification multifacteur est un mécanisme de sécurité qui oblige les utilisateurs à fournir au moins deux formes d'authentification pour accéder à un système ou à un réseau. Il est important pour la sécurité du réseau car il offre une protection supplémentaire contre les accès non autorisés.

-

Comment puis-je créer des mots de passe forts pour mon réseau ?

Vous pouvez créer des mots de passe forts pour votre réseau en utilisant une combinaison de lettres majuscules et minuscules, de chiffres et de symboles et en évitant les mots ou expressions courants.

-

Comment puis-je éduquer les employés sur les meilleures pratiques de sécurité réseau ?

Vous pouvez éduquer les employés sur les meilleures pratiques de sécurité réseau grâce à des programmes de formation, des rappels réguliers et des simulations d'exercices de phishing.

-

Qu'est-ce qu'une évaluation de vulnérabilité et comment peut-elle contribuer à améliorer la sécurité du réseau ?

Une évaluation de la vulnérabilité est un processus d'identification et d'évaluation des vulnérabilités potentielles dans un réseau ou un système. Il peut aider à améliorer la sécurité du réseau en identifiant les faiblesses qui peuvent être corrigées avant que les attaquants ne les exploitent.

-

Comment puis-je surveiller l'activité du réseau pour détecter les menaces de sécurité potentielles ?

Vous pouvez surveiller l'activité du réseau à l'aide d'outils tels que les systèmes de détection d'intrusion (IDS) et les systèmes de gestion des informations et des événements de sécurité (SIEM). Ces outils peuvent vous aider à détecter les menaces de sécurité potentielles et vous alerter en cas d'activité suspecte.

-

Qu'est-ce que le chiffrement et comment peut-il améliorer la sécurité du réseau ?

Le cryptage est le processus de codage des données, de sorte que seuls les utilisateurs autorisés peuvent y accéder. Il peut améliorer la sécurité du réseau en protégeant les informations sensibles d'un accès ou d'une interception non autorisés.