Une authentification par carte à puce est une forme d'amélioration du niveau de sécurité de vos données. Il joue un rôle important dans la protection de votre réseau et de vos ressources contre les attaques malveillantes. Ensuite, discutons de la définition et de l'importance de l'authentification par carte à puce. Quels protocoles d'authentification peut-il utiliser dans un environnement Windows Server 2003 ? Et quels sont ses avantages et ses inconvénients ?

Définition de l'authentification par carte à puce

L'authentification par carte à puce est conçue pour vérifier que les utilisateurs peuvent utiliser les ressources de l'entreprise. Tels que les postes de travail et les applications. Il utilise des cartes à puce, des appareils intelligents et un logiciel d'authentification pour authentifier les utilisateurs. L'entreprise peut personnaliser les droits d'accès de l'utilisateur authentifié dans le back office. Par exemple, quelles ressources sont accessibles et quelles actions peuvent être effectuées sur celles-ci.

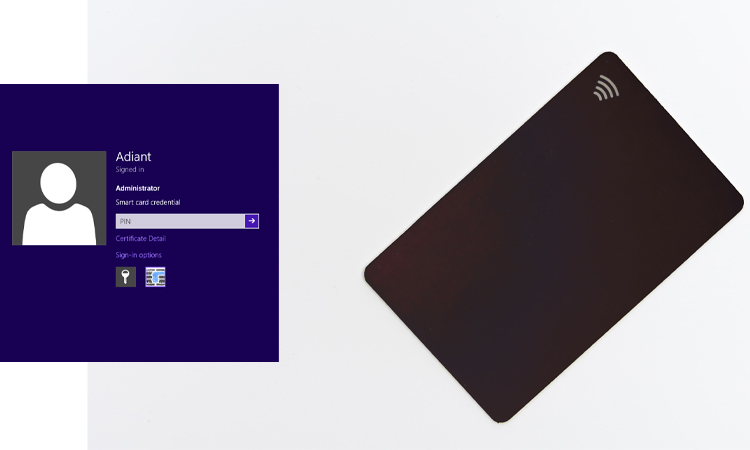

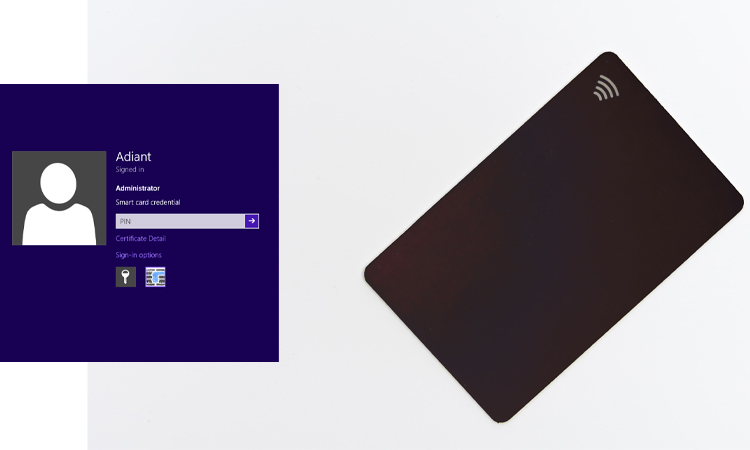

Les plates-formes qui prennent en charge l'authentification par carte à puce authentifient les utilisateurs via carte à puce et les NIP. Le premier est un périphérique de stockage, stockant les informations d'identification de la clé publique et le mot de passe PIN de l'utilisateur. Cette dernière est la clé utilisée par le système pour authentifier l'identité de l'utilisateur.

L'authentification par carte à puce est un système de sécurité qui utilise une carte à puce pour authentifier l'identité d'un utilisateur. Une carte à puce est une carte en plastique qui contient une micropuce, qui stocke des informations et est accessible par un lecteur. L'authentification par carte à puce est souvent utilisée pour sécuriser l'accès aux emplacements physiques, aux systèmes informatiques et aux transactions financières.

Le processus d'authentification des utilisateurs à l'aide de cartes à puce est le suivant :

- L'entreprise associe l'identité de l'employé à la carte à puce. Les cartes à puce stockent les informations et les autorisations personnellement identifiables des employés.

- L'employé insère la carte dans un lecteur de carte connecté à un poste de travail au moment de l'utilisation.

- Le logiciel d'authentification permet aux employés de se connecter et d'utiliser leurs ressources après avoir saisi leur code PIN.

Les appareils et logiciels ci-dessus se complètent et ne peuvent pas être utilisés les uns sans les autres. Sans l'un des appareils ci-dessus, les utilisateurs ne peuvent pas accéder aux ressources de l'entreprise.

Importance de l'authentification par carte à puce

Les organisations doivent vérifier l'authenticité des utilisateurs avant de leur fournir des services. Ce n'est qu'une fois l'authentification réussie que l'utilisateur est autorisé à accéder aux réseaux, systèmes et applications. En particulier, de plus en plus d'organisations choisissent de stocker leurs données dans des bases de données. Ils permettent à leurs employés d'accéder à ces données à distance. Il y a donc un plus grand besoin d'authentification par carte à puce. Et ces mécanismes d'authentification des utilisateurs doivent également être inviolables. Il s'agit d'empêcher les criminels de voler des données organisationnelles.

Le lecteur de carte à puce authentifie la carte à puce de chaque utilisateur. Chaque fois que les utilisateurs ont besoin d'utiliser des données dans l'organisation, ils doivent glisser leur carte pour s'authentifier. Ils doivent glisser leur carte à puce dans le lecteur de carte à puce et entrer un code PIN spécifié. Le lecteur applique de nombreux facteurs d'authentification pour vérifier l'authenticité de cet utilisateur.

L'authentification par carte à puce fournit une authentification à deux facteurs pour les entreprises. Les utilisateurs doivent transmettre le contenu glissé (carte à puce) et un identifiant unique (PIN) à cet utilisateur pour terminer son authentification. Cette méthode d'authentification réduit le risque de fuite de données de point de terminaison dans les bases de données disponibles.

Utilisation de l'authentification par carte à puce dans Windows Server 2003

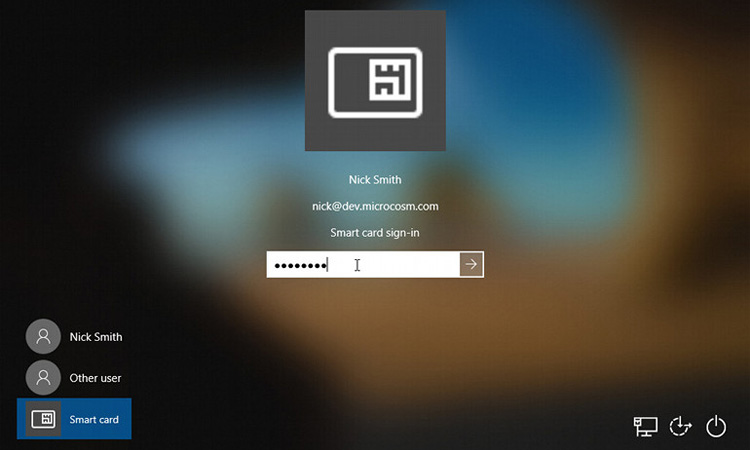

L'authentification est la première étape des utilisateurs pour accéder aux ressources du réseau. L'authentification dans un environnement Windows Server 2003 implique deux processus. L'un est la connexion interactive et l'autre l'authentification réseau. La connexion interactive se produit principalement lorsqu'un utilisateur se connecte au système à l'aide d'un mot de passe ou d'une carte à puce. L'authentification réseau se produit une fois que l'utilisateur a obtenu l'accès à une ressource. Ce type d'authentification évite aux utilisateurs d'avoir à ressaisir leur mot de passe ou code PIN.

Les utilisateurs peuvent confirmer l'authenticité de leur identité en utilisant un secret partagé. Le secret partagé peut être un mot de passe, une clé de cryptage ou un code PIN secret. Bien sûr, le partage du secret doit se faire des deux côtés. Les deux parties ici sont l'utilisateur qui demande l'authentification et son authentificateur. De cette façon, l'authentification peut réussir.

Le partage de secrets entre utilisateurs et authentifiants nécessite également un protocole d'authentification. Ce n'est que lorsque le protocole d'authentification par carte à puce est passé que l'authentificateur est autorisé à accéder. L'échec de l'authentification empêchera tout accès ultérieur au réseau.

Voici quelques protocoles d'authentification pouvant être utilisé dans un environnement Windows Server 2003 :

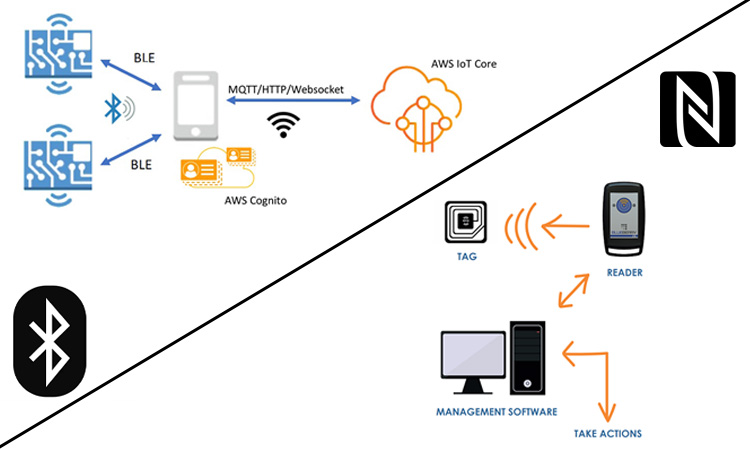

- Kerberos version 5. Ce protocole peut être utilisé pour l'authentification réseau dans un environnement Windows Server 2003. Vous utilisez également Kerberos version 5 pour le processus d'authentification de connexion interactive.

- Secure Sockets Layer/Transport Layer Security (SSL/TLS). Ce protocole est basé sur des certificats à clé publique X.509. SSL/TLS est principalement utilisé pour l'authentification réseau.

- Gestionnaire de réseau local Microsoft Windows NT (NTLM). Ce protocole est principalement utilisé pour la compatibilité Microsoft Windows NT 4.

- Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP v2). Les entreprises utilisent souvent ce protocole pour l'authentification réseau et l'authentification par numérotation. NTLM est également un protocole qui peut être utilisé pour l'authentification réseau.

- Protocole d'authentification par mot de passe (PAP). Ce protocole est également l'une des méthodes d'authentification des réseaux et de l'accès à distance.

- Protocole d'authentification extensible - Sécurité au niveau du transport (EAP-TLS). Ce protocole est un moyen courant d'authentifier les connexions sans fil.

- Protocole d'authentification extensible (EAP). Protocole qui peut être utilisé pour l'authentification réseau et l'authentification d'accès à distance. Des exemples plus typiques sont la prise en charge des cartes à puce (authentification activée par le matériel).

Pour plus de sécurité, les clés de chiffrement sont stockées sur des cartes à puce et d'autres mécanismes de jeton de chiffrement. C'est parce que l'activation de l'authentification dans le matériel nécessite de satisfaire deux exigences. Les utilisateurs doivent disposer d'une carte à puce et d'un code PIN ou d'un mot de passe. L'utilisateur ne peut accéder au système qu'au travers de cette double authentification. Cela signifie que l'authentification par carte à puce offre un niveau de sécurité plus élevé pour l'entreprise. Toute personne non autorisée accédant au système doit utiliser une carte à puce et un code PIN.

Comme mentionné précédemment, l'authentification par carte à puce est une méthode d'authentification très utile. Les utilisateurs disposant d'une carte à puce doivent également connaître le code PIN pour l'utiliser correctement. Un utilisateur doit se connecter après avoir saisi plusieurs fois le mauvais code PIN. Vous pouvez annuler l'accès à la carte à puce directement dans le système. La présence d'un lecteur de carte à puce est assez importante pour activer ces fonctionnalités puissantes.

Dans Windows Server 2003, nous vous recommandons d'utiliser un lecteur plug-and-play (PnP). Les cartes à puce intègrent un microprocesseur et disposent d'une mémoire flash permanente. Ils peuvent stocker la connexion, la clé privée et d'autres informations privées de l'utilisateur. Pour utiliser un lecteur de carte à puce, l'utilisateur doit y insérer la carte et fournir son code PIN. Il permet à l'utilisateur de se connecter au système avec succès. Les cartes à puce fournissent une authentification inviolable pour les entreprises. Il existe une distinction claire entre une carte à puce et une clé logicielle privée. Les cartes à puce vous permettent de les déplacer d'un appareil mobile intelligent à un autre.

Vous pouvez généralement connecter ces lecteurs de cartes à puce à divers ports d'ordinateur. Par exemple, un port série, un port USB ou un port PCMCIA. Les PC, ordinateurs portables et PDA couramment utilisés dans la vie quotidienne disposent de l'un de ces ports. Nous utilisons tous les ordinateurs pour prendre en charge les lecteurs de cartes à puce.

La plupart des cartes à puce ressemblent aux cartes de crédit, mais se présentent sous de nombreuses autres formes. L'un des plus courants est un dongle qui se branche sur un port USB. Cette connexion est accessible par un fournisseur de services cryptographiques (CSP). Avec le formulaire d'accès au dongle, vous n'avez pas besoin d'avoir de lecteurs spéciaux à portée de main. Bien que cette forme d'accès soit pratique, elle est également coûteuse. La forme de dongle coûte jusqu'à quatre fois plus que la forme de carte à puce traditionnelle. Un exemple plus avancé est la carte à puce magnétique. L'utilisation de ces cartes à puce magnétiques signifie qu'elles n'ont pas besoin d'un lien externe.

Avantages et inconvénients de l'authentification par carte à puce

L'authentification par carte à puce offre une excellente option pour les organisations qui attachent de l'importance à la sécurité des données. Il présente de nombreux avantages auxquels les gens peuvent faire confiance. Pourtant, il a quelques limites.

Avantages de l'authentification par carte à puce

- Plus de sécurité – Les cartes à puce peuvent vous offrir un niveau de sécurité plus élevé que les cartes à bande magnétique. Ils ont souvent un microprocesseur intégré. Il vous permet de traiter les données rapidement sans avoir besoin d'une connexion à distance. Il est très difficile pour les criminels de supprimer, modifier ou récupérer les informations stockées sur une carte à puce. Vous n'avez donc pas à vous inquiéter trop si votre carte à puce tombe entre les mains de criminels. Les criminels auront du mal à créer des copies et à casser votre base de données.

- Plus de flexibilité – Les cartes à puce permettent aux entreprises de mettre à jour leurs informations de données à distance. Ces cartes à puce sont inviolables et ne peuvent pas être copiées. Ils sont cryptés et possèdent des identifiants uniques, et les utilisateurs peuvent accéder à de nombreux services à l'aide de cartes à puce. Cela signifie que vous pouvez transporter de nombreuses cartes distinctes lors de vos déplacements.

- Moins cher – Les cartes à puce sont généralement en plastique. Ils coûtent moins cher et sont moins chers que les jetons numériques et autres plateformes de vérification d'identité. De plus, ils respectent les normes d'emballage de l'Organisation internationale de normalisation (ISO). Ils peuvent également satisfaire aux exigences d'emballage de la Commission électrotechnique internationale (CEI).

- Puissance de traitement supérieure – Le petit processeur à l'intérieur de la carte à puce stocke les données et peut en faire plus. La CPU peut compter le nombre de fois qu'un utilisateur saisit un code PIN de manière incorrecte. La CPU verrouille automatiquement l'utilisateur après la saisie de nombreux codes PIN incorrects.

Inconvénients de l'authentification par carte à puce

- Les autres appareils sont chers – Alors que les cartes à puce sont bon marché, leurs lecteurs sont chers. Par conséquent, il n'est pas adapté aux investissements des start-ups à court de capitaux mobiles.

- Faible niveau de rendement: L'authentification par carte à puce peut ne pas fonctionner correctement dans certaines implémentations d'infrastructure. C'est particulièrement vrai dans certaines situations. Par exemple, lors du chargement initial, lorsque les utilisateurs se connectent à leurs postes de travail. Par conséquent, vous devez respecter la configuration matérielle minimale requise lors de l'utilisation de l'authentification par carte à puce.

- Facile à perdre – Les utilisateurs peuvent facilement perdre ou endommager leurs cartes à puce lors de leur utilisation. C'est parce que ces cartes sont légères et difficiles à ranger. L'utilisation de cartes à puce serait préférable pour prendre des mesures de sauvegarde relativement robustes.

Types de cartes à puce

Il existe deux principaux types de cartes à puce : contact et sans contact. Les cartes à puce à contact nécessitent un contact physique avec un lecteur pour accéder aux informations stockées. D'autre part, les cartes à puce sans contact utilisent la technologie d'identification par radiofréquence (RFID) pour transmettre des informations au lecteur sans avoir besoin de contact physique. Les deux types de cartes à puce offrent des niveaux de sécurité élevés et sont largement utilisés dans diverses industries.

Applications de l'authentification par carte à puce

L'authentification par carte à puce est utilisée dans diverses applications pour sécuriser l'accès aux informations et aux emplacements physiques. Voici quelques exemples courants :

- Contrôle d'accès: Les cartes à puce sont souvent utilisées pour sécuriser l'accès aux bâtiments, bureaux et autres emplacements physiques. Ils peuvent être programmés pour accorder ou restreindre l'accès à certaines zones en fonction des autorisations de l'utilisateur.

- Systèmes informatiques: Les cartes à puce peuvent sécuriser l'accès aux systèmes et réseaux informatiques. Cela peut être particulièrement utile dans les secteurs où des informations sensibles sont traitées, comme la santé ou la finance.

- Opérations financières : Les cartes à puce sont également couramment utilisées dans les transactions financières, telles que les systèmes de point de vente ou les transactions aux guichets automatiques. Ils offrent une couche de sécurité supplémentaire pour se protéger contre la fraude et l'accès non autorisé aux comptes financiers.

Qu'est-ce qu'une carte à puce ?

Une carte à puce est un type de dispositif de sécurité relativement courant. Vous pouvez en faire un jeton matériel de la taille d'une carte de crédit. Basée sur l'utilisation de cartes à puce, l'authentification par carte à puce est prise en charge dans Windows 2000 et Windows Server 2003. Les cartes à puce offrent une protection supplémentaire pour la plupart des applications et des protocoles de sécurité.

Les cartes à puce peuvent fournir aux entreprises les fonctionnalités suivantes:

- Connexion interactive/connexion administrateur/connexion d'accès à distance

- Signature de code sécurisée

- E-mail sécurisé

- Méthodes d'authentification utilisateur plus sécurisées

Ils sont utilisés dans un environnement réseau aux fins suivantes :

- Connexions informatiques

- E-mails cryptés

- Fichiers disque cryptés (via EFS)

L'authentification par carte à puce est une bonne option pour les entreprises ayant des exigences élevées en matière de « sécurité des données ». Cette double couche de sécurité réduit considérablement la possibilité de fuite de données via le terminal. En utilisant cette forme d'authentification, vous pouvez également vous assurer que les bons utilisateurs partagent les bonnes ressources.