Da immer mehr Mitarbeiter remote arbeiten, hat die Gewährleistung der Netzwerksicherheit für Unternehmen höchste Priorität. Best Practices für die Netzwerksicherheit sind unerlässlich, um die vertraulichen Informationen Ihres Unternehmens zu schützen, Cyberangriffe und Datenschutzverletzungen zu verhindern und das Vertrauen Ihrer Kunden zu wahren. In diesem Artikel untersuchen wir die effektivsten Möglichkeiten zum Schutz Ihrer Remote-Mitarbeiter und die besten Tools und Technologien, die Ihnen dabei helfen. Die Befolgung dieser Best Practices kann Ihr Unternehmen vor Cyber-Bedrohungen schützen und sicherstellen, dass Ihre Remote-Mitarbeiter sicher und geschützt arbeiten können.

Verwenden Sie sichere Netzwerkverbindungen

Bei der Sicherung von Netzwerkverbindungen für Remote-Mitarbeiter sind mehrere Faktoren zu berücksichtigen. Das Verständnis der verfügbaren Netzwerkverbindungen kann Unternehmen bei der Auswahl der am besten geeigneten Lösung helfen. Die Implementierung von Best Practices zur Sicherung von Netzwerkverbindungen ist für den Schutz vor Cyber-Bedrohungen unerlässlich. Glücklicherweise stehen viele Tools und Techniken zur Verfügung, die Unternehmen dabei helfen, ihre Netzwerkverbindungen zu sichern und vertrauliche Informationen sicher aufzubewahren.

Verschiedene Arten von Netzwerkverbindungen

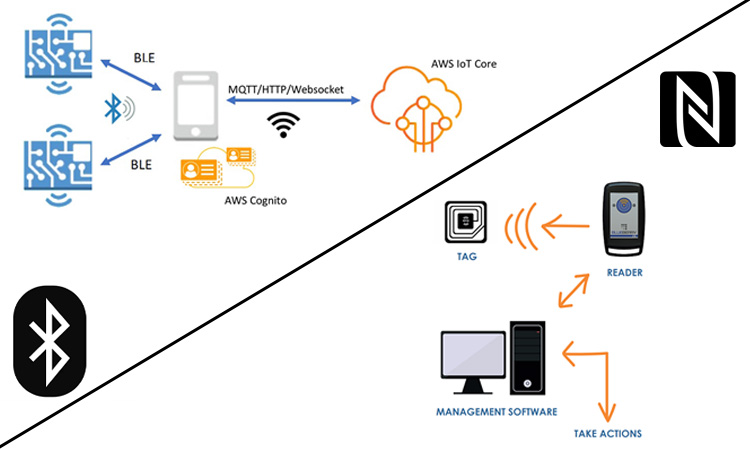

Remote-Mitarbeiter können verschiedene Arten von Netzwerkverbindungen verwenden, um auf Unternehmensressourcen zuzugreifen. Zu den gängigsten Stilen gehören virtuelle private Netzwerke (VPNs), Remotedesktopprotokolle (RDP) und Cloud-basierte Dienste.

Ein VPN (virtuelles privates Netzwerk) ist ein Dienst, der eine sichere, verschlüsselte Online-Verbindung herstellt. Internetnutzer können ein VPN verwenden, um online mehr Privatsphäre und Anonymität zu gewährleisten oder geografische Sperren und Zensur zu umgehen.

Was ist ein VPN? Definition von SearchNetworking – TechTarget

VPNs bieten eine sichere und verschlüsselte Verbindung zwischen dem Gerät eines Remote-Mitarbeiters und dem Netzwerk des Unternehmens. RDP ermöglicht es Remote-Mitarbeitern, remote auf ihren Computer zuzugreifen und ihn so zu steuern, als säßen sie davor. Cloud-basierte Dienste wie Google Drive und Dropbox ermöglichen es Telearbeitern, Dokumente und Dateien von überall mit einer Internetverbindung zu speichern und zu teilen.

Jede Art der Netzwerkverbindung hat ihre Vor- und Nachteile. VPNs bieten ein hohes Maß an Sicherheit, können jedoch langsam sein und für die Einrichtung technisches Fachwissen erfordern. RDP ist einfach zu verwenden, kann jedoch anfällig für Cyberangriffe sein, wenn es nicht richtig gesichert ist. Cloud-basierte Dienste sind bequem und zugänglich, erfüllen jedoch möglicherweise nicht bestimmte Sicherheitsanforderungen.

Bei der Auswahl einer Netzwerkverbindung für Ihre Remote-Mitarbeiter ist es wichtig, das für Ihr Unternehmen erforderliche Maß an Sicherheit, Zugänglichkeit und Benutzerfreundlichkeit zu berücksichtigen.

Best Practices zum Sichern von Netzwerkverbindungen

Die Sicherung von Netzwerkverbindungen ist eines der wichtigsten Mittel, um sensible Geschäftsinformationen zu schützen und Cyberangriffe zu verhindern. Hier sind einige Best Practices zum Sichern von Netzwerkverbindungen für Remote-Mitarbeiter:

- Verwenden Sie VPNs, um sichere Verbindungen aufzubauen, die Datenübertragungen verschlüsseln und vor unbefugtem Zugriff schützen.

- Fordern Sie starke Passwörter und mehrstufige Authentifizierung für alle Netzwerkverbindungen.

- Implementieren Sie regelmäßige Software-Updates, um Sicherheitslücken zu schließen und sich vor Bedrohungen zu schützen.

- Verwenden Sie Firewalls, um den Netzwerkverkehr zu überwachen und zu steuern und unbefugten Zugriff zu blockieren.

- Überwachen Sie die Netzwerkaktivität auf ungewöhnliches Verhalten, wie z. B. große Datenübertragungen oder Anmeldeversuche von bestimmten Standorten aus.

- Schulen Sie Remote-Mitarbeiter in sicheren Netzwerkpraktiken, wie z. B. das Vermeiden öffentlicher Wi-Fi-Netzwerke und das Erkennen von Phishing-Versuchen.

- Beschränken Sie den Netzwerkzugriff nur auf die Ressourcen, die Remote-Mitarbeiter für ihre Aufgaben benötigen.

- Entwickeln Sie eine Netzwerksicherheitsrichtlinie, die Best Practices und Verfahren für Remote-Mitarbeiter beschreibt.

Durch die Befolgung dieser Best Practices können Unternehmen sicherstellen, dass ihre Remote-Mitarbeiter sichere Netzwerkverbindungen verwenden und das Risiko von Cyberangriffen und Datenschutzverletzungen minimieren.

Tools und Technologien für sichere Netzwerkverbindungen

Hier sind einige Tools und Technologien, die Unternehmen verwenden können, um Netzwerkverbindungen für Remote-Mitarbeiter zu sichern. Hier sind einige der am häufigsten verwendeten:

- Virtuelle private Netzwerke (VPNs): Ein VPN ist eine sichere und verschlüsselte Verbindung zwischen dem Gerät eines Remote-Mitarbeiters und dem Netzwerk des Unternehmens. VPNs sorgen dafür, dass Datenübertragungen vor unbefugtem Zugriff geschützt sind.

- Multifaktor-Authentifizierung (MFA): Für MFA müssen Remote-Mitarbeiter zusätzliche Informationen über einen Benutzernamen und ein Kennwort hinaus angeben, um auf Netzwerkressourcen zugreifen zu können. Dies kann ein Sicherheitstoken, biometrische Daten oder ein Verifizierungscode sein.

- Antiviren- und Antimalware-Software: Diese Programme schützen vor Viren, Malware und anderen Cyber-Bedrohungen, die die Netzwerksicherheit gefährden können.

- Firewalls: Firewalls überwachen und kontrollieren den Netzwerkverkehr, blockieren unbefugten Zugriff und verhindern Cyberangriffe.

- Netzwerkzugriffskontrolle (NAC): NAC-Systeme authentifizieren entfernte Mitarbeiter und Geräte, bevor sie ihnen Zugriff auf Netzwerkressourcen gewähren, und stellen sicher, dass nur autorisierte Benutzer auf vertrauliche Informationen zugreifen können.

- Remotedesktop-Software: Remote-Desktop-Software ermöglicht es Remote-Mitarbeitern, auf ihre Computer zuzugreifen und Aufgaben auszuführen, als ob sie physisch im Büro anwesend wären.

Unternehmen können ihre Netzwerkverbindungen sichern und sich durch den Einsatz dieser Tools und Technologien vor Cyberangriffen und Datenschutzverletzungen schützen.

Verwenden Sie starke Authentifizierungsmechanismen

Starke Authentifizierungsmechanismen können den unbefugten Zugriff auf sensible Daten und Informationssysteme wirksam verhindern. Unternehmen können das Risiko von Datenschutzverletzungen und Cyberangriffen durch den Einsatz von Multifaktor-Authentifizierung und anderen fortschrittlichen Technologien erheblich reduzieren. Starke Authentifizierungsmechanismen bieten eine zusätzliche Sicherheitsebene und stellen sicher, dass nur autorisierte Personen Zugriff auf sensible Daten oder Systeme haben. Dies kann dazu beitragen, interne Bedrohungen, externe Angriffe und andere Sicherheitsrisiken zu verhindern. Seine Verfügbarkeit macht es zu einem wichtigen Bestandteil jeder umfassenden Cybersicherheitsstrategie.

Authentifizierungsmechanismen Bedeutung

Authentifizierungsmechanismen helfen dabei, Netzwerkverbindungen zu sichern und sensible Informationen zu schützen. Hier ist der Grund:

- Unbefugter Zugriff kann zu Datenschutzverletzungen und finanziellen Verlusten führen.

- Passwörter sind eine Standard-Authentifizierungsmethode, aber sie können leicht kompromittiert werden.

- Die Multifaktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene, indem zusätzliche Informationen über ein Kennwort hinaus angefordert werden, z. B. ein Sicherheitstoken oder biometrische Daten.

- Multifaktor-Authentifizierung kann bis zu 99,91 TP3T an Kontoübernahmen verhindern.

- Einige Arten der Multifaktor-Authentifizierung, wie z. B. biometrische Daten, sind viel schwieriger zu fälschen oder zu stehlen als Passwörter.

- Passwort-Manager können dazu beitragen, dass Mitarbeiter starke und eindeutige Passwörter für alle Konten verwenden.

- Tools zur Verwaltung mobiler Geräte können Sicherheitsrichtlinien durchsetzen und Geräte bei Bedarf aus der Ferne löschen.

- Schulungen zum Sicherheitsbewusstsein können Mitarbeiter über sichere Authentifizierungsverfahren informieren.

Unternehmen können sich vor Cyberangriffen schützen und vertrauliche Informationen sichern, indem sie robuste Authentifizierungsmechanismen implementieren.

Best Practices zum Erstellen starker Passwörter

Das Erstellen solider Passwörter stellt sicher, dass Netzwerkverbindungen sicher sind und vertrauliche Informationen geschützt sind. Hier sind einige Tipps zum Erstellen starker Passwörter:

- Verwenden Sie Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen.

- Vermeiden Sie leicht zu erratende Informationen wie Geburtsdaten oder Kosenamen.

- Verwenden Sie lange Passwörter mit mindestens 12-15 Zeichen.

- Verwenden Sie Passwörter nicht über mehrere Konten hinweg.

- Erwägen Sie die Verwendung eines Passwort-Managers, um einzigartige Passwörter für jedes Konto zu erstellen und zu speichern.

- Passwörter regelmäßig ändern, mindestens alle 90 Tage.

- Verwenden Sie die Zwei-Faktor-Authentifizierung für zusätzliche Sicherheit.

- Informieren Sie Ihre Mitarbeiter über Best Practices für die Passwortsicherheit.

Laut dem National Institute of Standards and Technology (NIST) kann die Verwendung langer und komplexer Passwörter in Kombination mit einer Zwei-Faktor-Authentifizierung das Risiko von Cyberangriffen erheblich verringern. Indem sie diese Best Practices befolgen und die Passwortsicherheit zu einer Priorität machen, können Unternehmen dazu beitragen, Datenschutzverletzungen zu verhindern und sich vor Cyber-Bedrohungen zu schützen.

Tools und Technologien für die Multifaktor-Authentifizierung

Die Multifaktor-Authentifizierung (MFA) ist für die Sicherung von Netzwerkverbindungen und den Schutz vertraulicher Informationen unerlässlich. Durch die Anforderung mehrerer Verifizierungsformulare reduziert MFA das Risiko eines unbefugten Zugriffs erheblich und schützt die Daten vor Cyber-Bedrohungen. Es gibt eine Vielzahl von Tools und Technologien, mit denen Unternehmen MFA implementieren und ihre allgemeine Sicherheitslage verbessern können.

Hier sind einige Technologien und Methoden, die Unternehmen für MFA verwenden können:

- Hardware-Token: Hardware-Token sind physische Geräte, die einen eindeutigen Code generieren, der zusätzlich zu einem Passwort verwendet wird, um Zugriff auf eine Netzwerkressource zu erhalten. Diese Geräte können USB-Laufwerke oder Schlüsselanhänger sein, die üblicherweise in Hochsicherheitsumgebungen verwendet werden.

- Software-Token: Diese softwarebasierten Tools generieren eindeutige Codes oder Push-Benachrichtigungen an das Gerät eines Benutzers, um seine Identität zu überprüfen. Sie werden oft mit einer Smartphone-App oder Desktop-Anwendung verwendet und können bequemer sein als Hardware-Token. Software-Token können jedoch anfällig für Malware oder andere Cyberangriffe sein, daher ist es unerlässlich, einen seriösen Anbieter zu wählen und die Software auf dem neuesten Stand zu halten.

- Smartcards: Smartcards sind mit einem Mikroprozessor ausgestattet, der Benutzerdaten speichert und verschlüsselt. B. Passwörter oder biometrische Daten, und können in Verbindung mit einer PIN oder einem Passwort verwendet werden.

- Biometrisch Authentifizierung: Die biometrische Authentifizierung verwendet eindeutige physische Merkmale wie Fingerabdrücke, Irismuster oder Gesichtserkennung, um die Identität eines Benutzers zu überprüfen. Die biometrische Authentifizierung kann eine praktische und sichere Form der MFA sein, sie kann jedoch auch anfällig für Hacking oder Spoofing sein. Die Wahl eines seriösen Anbieters und die Sicherstellung, dass biometrische Daten ordnungsgemäß verschlüsselt und geschützt sind, ist von entscheidender Bedeutung.

- Risikobasierte Authentifizierung: Diese Methode verwendet maschinelle Lernalgorithmen, um das Benutzerverhalten zu analysieren und Anomalien zu erkennen, die auf eine potenzielle Sicherheitsbedrohung hinweisen können. Es kann ungewöhnliche Aktivitätsmuster effektiv identifizieren und Angriffe in Echtzeit stoppen. Es kann jedoch auch Fehlalarme erzeugen oder für ausgeklügelte Angriffe anfällig sein.

- Einmalpasswörter (OTP): OTPs sind temporäre Codes, die per SMS, E-Mail oder einer speziellen App an das Gerät eines Benutzers gesendet werden. Sie werden oft mit einem Passwort verwendet und können eine effektive Form der MFA sein. OTPs können jedoch anfällig für Phishing-Angriffe oder andere Formen von Social Engineering sein.

- Mitteilungen: Push-Benachrichtigungen sind Nachrichten, die an das Gerät eines Benutzers gesendet werden, um ihn aufzufordern, einen Anmeldeversuch zu genehmigen oder abzulehnen.

- Spracherkennung: Spracherkennungssysteme verwenden die einzigartigen Merkmale der Stimme eines Benutzers, um seine Identität zu überprüfen. Diese Methode kann bequem und sicher sein, kann aber auch anfällig für Spoofing oder Hacking sein. Die Wahl eines seriösen Anbieters und die Sicherstellung, dass Sprachdaten angemessen verschlüsselt und geschützt sind, ist von entscheidender Bedeutung.

Durch die Implementierung der Multifaktor-Authentifizierung mit diesen Tools und Technologien können Unternehmen das Risiko eines unbefugten Zugriffs erheblich reduzieren und vertrauliche Informationen sicher aufbewahren.

Verwenden Sie Antivirus- und Antimalware-Software

Antiviren- und Antimalware-Software sind wesentliche Werkzeuge im Kampf gegen Cyber-Bedrohungen. Diese Tools erkennen und entfernen bösartige Software, einschließlich Viren, Spyware, Adware, Trojaner und Würmer. Antivirensoftware schützt Computersysteme und Netzwerke vor Malware und anderen Sicherheitsbedrohungen. Hier sind einige wichtige Fakten zum Einsatz von Antiviren- und Antimalware-Software in der Netzwerksicherheit:

Was ist Antivirus-Software?

Antivirensoftware schützt Computersysteme und Netzwerke vor Malware, Viren und anderen Sicherheitsbedrohungen. Antivirensoftware kann Malware erkennen und entfernen, die möglicherweise bereits ein System infiziert hat, und zukünftige Infektionen verhindern, indem sie Dateien und Anwendungen auf potenzielle Bedrohungen scannt.

Wie funktioniert Antivirus-Software?

Antivirus-Software scannt Dateien und Anwendungen auf Anzeichen von Malware. Die Software vergleicht die Dateien mit einer Datenbank bekannter Malware und kennzeichnet alle Dateien, die mit einer bekannten Signatur übereinstimmen. Viele Antivirenprogramme verwenden auch eine heuristische Analyse, die nach Verhaltensmustern sucht, die auf das Vorhandensein von Malware hinweisen können. Wenn die Antivirensoftware eine Bedrohung erkennt, wird sie die Datei je nach Schwere der Gefahr entweder unter Quarantäne stellen oder entfernen.

Was ist Antimalware-Software?

Antimalware-Software ist eine Art von Sicherheitssoftware, die entwickelt wurde, um Computersysteme und Netzwerke vor verschiedenen Formen von Malware zu schützen, darunter Viren, Trojaner, Würmer und Spyware. Antimalware-Software kann Malware erkennen und entfernen, die möglicherweise bereits ein System infiziert hat, und zukünftige Infektionen verhindern, indem sie Dateien und Anwendungen auf potenzielle Bedrohungen scannt.

Wie funktioniert Antimalware-Software?

Antimalware-Software scannt Dateien und Anwendungen auf Anzeichen von Malware. Die Software vergleicht die Dateien mit einer Datenbank bekannter Malware und kennzeichnet alle Dateien, die mit einer bekannten Signatur übereinstimmen. Antimalware-Software kann auch Verhaltensanalysen verwenden, um Bedrohungen zu erkennen und nach verdächtigen Verhaltensmustern zu suchen, die auf das Vorhandensein von Malware hinweisen können. Wenn die Antimalware-Software eine Bedrohung erkennt, wird sie die Datei je nach Schweregrad der Bedrohung entweder unter Quarantäne stellen oder entfernen.

Warum ist Antivirus- und Antimalware-Software wichtig für die Netzwerksicherheit?

Antivirus- und Antimalware-Software sind wichtige Komponenten der Netzwerksicherheit. Malware kann sich schnell in einem Netzwerk ausbreiten, mehrere Systeme infizieren und sensible Daten kompromittieren. Ein einziges infiziertes System kann ohne Antiviren- und Antimalware-Software schnell zu einer großen Sicherheitslücke führen. Antiviren- und Antimalware-Software hilft, diese Art von Sicherheitsverletzungen zu verhindern, indem sie Malware erkennt und entfernt, bevor sie sich auf andere Systeme ausbreiten kann.

In Verbindung stehende Artikel: Was ist der Unterschied zwischen Software und Firmware?

Best Practices für die Verwendung von Antivirus- und Antimalware-Software

Wenn Sie das Beste aus Antiviren- und Antimalware-Software herausholen möchten, ist es wichtig, einige Best Practices zu befolgen:

- Halten Sie Ihre Software auf dem neuesten Stand: Es wird ständig neue Malware entwickelt, daher ist es wichtig, Ihre Antiviren- und Antimalware-Software auf dem neuesten Stand zu halten, um sicherzustellen, dass sie die neuesten Bedrohungen erkennen kann.

- Führen Sie regelmäßige Scans durch: Das regelmäßige Scannen Ihres Systems auf Malware kann helfen, Infektionen zu erkennen und zu entfernen, bevor sie ernsthaften Schaden anrichten können.

- Vermeiden Sie das Herunterladen verdächtiger Dateien: Seien Sie vorsichtig, wenn Sie Dateien aus dem Internet herunterladen, insbesondere von unbekannten Quellen. Laden Sie Dateien nur von seriösen Websites herunter.

- Verwenden Sie den Echtzeitschutz: Der Echtzeitschutz kann helfen, Infektionen zu verhindern, indem Malware erkannt und blockiert wird, bevor sie Ihr System infizieren kann.

- Verwenden Sie eine Kombination aus Antiviren- und Antimalware-Software: Die Kombination von Antiviren- und Antimalware-Software kann einen umfassenderen Schutz vor einer größeren Bandbreite von Bedrohungen bieten.

Antiviren- und Antimalware-Software sind wichtige Tools für die Netzwerksicherheit. Diese Tools können helfen, Malware zu erkennen und zu entfernen, die möglicherweise bereits ein System infiziert hat, und zukünftige Infektionen zu verhindern, indem sie Dateien und Anwendungen auf potenzielle Bedrohungen scannen. Durch die Befolgung von Best Practices und den kombinierten Einsatz dieser Tools können Unternehmen ihre Sicherheitslage verbessern und sich vor Cyber-Bedrohungen schützen.

Implementieren Sie den Firewall-Schutz

Firewalls sind eine Barriere zwischen Ihrem internen Netzwerk und dem Internet und verhindern unbefugten Zugriff und potenzielle Bedrohungen. Ohne eine Firewall könnte Ihr Netzwerk anfällig für verschiedene Arten von Cyberangriffen sein. Firewalls überwachen und steuern den eingehenden und ausgehenden Netzwerkverkehr und erleichtern so das Erkennen und Blockieren potenzieller Bedrohungen.

Darüber hinaus gibt es Firewalls in verschiedenen Typen, wie z. B. Netzwerk-, Host-basierte und Anwendungs-Firewalls. Jeder Typ hat seine eigenen Funktionen und Vorteile, aber alle sind so konzipiert, dass sie Ihrem Netzwerk eine zusätzliche Sicherheitsebene bieten. Mit der richtigen Firewall können Sie unbefugten Zugriff, Datendiebstahl und andere Cyberangriffe verhindern.

- Firewalls können auch bei der Inhaltsfilterung helfen. Damit können Sie den Zugriff auf Websites oder Anwendungen blockieren, die als unangemessen gelten oder ein Sicherheitsrisiko darstellen. Dadurch kann verhindert werden, dass Mitarbeiter auf schädliche Websites zugreifen oder potenziell schädliche Software herunterladen.

- Firewalls können auch dazu beitragen, interne Bedrohungen abzuwehren. Durch die Überwachung und Steuerung des Datenverkehrs in Ihrem Netzwerk können Sie verhindern, dass Mitarbeiter auf unbefugte Ressourcen zugreifen, und sensible Daten vor unbefugtem Zugriff schützen.

- Firewalls sind ein wesentlicher Bestandteil der Einhaltung gesetzlicher Vorschriften. Viele Branchen müssen bestimmte Datenschutzbestimmungen einhalten, beispielsweise HIPAA, PCI DSS und DSGVO. Um diese Anforderungen zu erfüllen und die Sicherheit Ihres Netzwerks zu gewährleisten, ist die Implementierung einer Firewall von entscheidender Bedeutung.

Mit der richtigen Firewall können Sie unbefugten Zugriff, Datendiebstahl und andere Cyberangriffe verhindern. Firewalls tragen auch dazu bei, interne Bedrohungen zu verhindern, bieten Inhaltsfilterung und stellen die Einhaltung von Datenschutzbestimmungen sicher. Warten Sie nicht, bis es zu spät ist; Stellen Sie sicher, dass Ihr Netzwerk noch heute mit einer Firewall geschützt ist.

Informieren Sie Mitarbeiter über Best Practices für die Netzwerksicherheit

Im heutigen digitalen Zeitalter ist es wichtiger denn je, Mitarbeiter über Best Practices für die Netzwerksicherheit aufzuklären. Schließlich sind Mitarbeiter oft die erste Verteidigungslinie gegen Cyber-Bedrohungen, und ihre Handlungen können die Sicherheit des Netzwerks eines Unternehmens erheblich beeinträchtigen. Wie können Unternehmen also sicherstellen, dass ihre Mitarbeiter über die neuesten Best Practices für die Netzwerksicherheit auf dem Laufenden sind? Hier sind einige hilfreiche Tipps.

- Stellen Sie sicher, dass die Mitarbeiter die Bedeutung der Cybersicherheit und ihre Rolle bei deren Sicherheit verstehen. Dies kann durch Schulungen, Newsletter und andere Kommunikationsformen erreicht werden, die die Bedeutung der Sicherheit und die potenziellen Risiken hervorheben, die sich aus der Nichtbeachtung von Best Practices ergeben.

- Seien Sie vorsichtig bei der Passwortverwaltung. Mitarbeiter sollten darin geschult werden, sichere Passwörter zu erstellen und für jedes Konto eindeutige Passwörter zu verwenden. Sie sollten außerdem dazu ermutigt werden, ihre Passwörter regelmäßig zu ändern und sie nicht an Dritte weiterzugeben.

- Bleiben Sie auf der Hut vor Phishing-Angriffen. Mitarbeiter sollten darüber informiert werden, wie sie Phishing-E-Mails erkennen und was sie tun können, wenn sie den Verdacht haben, eine solche erhalten zu haben. Dazu kann gehören, die E-Mail-Adresse des Absenders zu überprüfen, nach Rechtschreib- und Grammatikfehlern zu suchen und beim Klicken auf Links oder beim Herunterladen von Anhängen vorsichtig zu sein.

- Stellen Sie sicher, dass Mitarbeiter sichere Geräte und Verbindungen verwenden. Dazu kann gehören, sicherzustellen, dass Geräte verschlüsselt sind, dass Mitarbeiter sichere Passwörter verwenden und dass sie sich über sichere Verbindungen mit dem Netzwerk verbinden. Darüber hinaus sollten Mitarbeiter darin geschult werden, verdächtige Aktivitäten auf ihren Geräten oder Netzwerkverbindungen zu erkennen und zu melden.

- Regelmäßige Software-Updates und Patches. Mitarbeiter sollten darüber aufgeklärt werden, wie wichtig es ist, ihre Geräte und Software auf dem neuesten Stand zu halten, da diese Updates oft Sicherheitsfixes enthalten, die Schwachstellen beheben und vor potenziellen Bedrohungen schützen.

- Fördern Sie die Entwicklung einer sicherheitsbewussten Kultur in Ihrem gesamten Unternehmen. Dazu kann gehören, Mitarbeiter zu ermutigen, verdächtige Aktivitäten zu melden, gute Sicherheitspraktiken zu belohnen und fortlaufende Schulungen und Schulungen anzubieten, um alle über die neuesten Bedrohungen und Best Practices auf dem Laufenden zu halten.

Die Schulung der Mitarbeiter zu Best Practices für die Netzwerksicherheit ist entscheidend, um das Netzwerk und die Daten eines Unternehmens vor Cyber-Bedrohungen zu schützen. Durch die Betonung der Bedeutung von Sicherheit, die Schulung von Mitarbeitern in Best Practices und die Förderung einer Kultur des Sicherheitsbewusstseins können Unternehmen das Risiko eines Cyberangriffs erheblich reduzieren und ihre allgemeine Sicherheitslage verbessern.

Die Implementierung von Best Practices für Cybersicherheit kann dazu beitragen, die Daten und Vermögenswerte Ihres Unternehmens besser zu schützen. Sie können das Risiko einer Datenschutzverletzung oder eines Cyberangriffs erheblich reduzieren, indem Sie der Mitarbeiterschulung Priorität einräumen, starke Sicherheitsmaßnahmen implementieren und die neuesten Tools und Technologien nutzen. Denken Sie daran, dass Ihre Cybersicherheit nur so stark ist wie ihr schwächstes Glied, daher sind Wachsamkeit und proaktive Bemühungen erforderlich, um Ihre Systeme und Daten zu schützen.

Allgemeine Fragen und Antworten zu Best Practices für die Netzwerksicherheit

-

Welche Rolle spielen Firewalls bei der Netzwerksicherheit?

Firewalls sind eine wichtige Komponente der Netzwerksicherheit, die dabei hilft, unbefugten Zugriff auf Netzwerke zu blockieren und den Datenverkehr zu kontrollieren. Sie können hardware- oder softwarebasiert sein.

-

Wie oft sollte ich meine Antivirus- und Antimalware-Software aktualisieren?

Antiviren- und Antimalware-Software sollte regelmäßig, idealerweise täglich, aktualisiert werden, um sicherzustellen, dass sie die neuesten Bedrohungen erkennen und sich davor schützen können.

-

Was ist Multi-Faktor-Authentifizierung und warum ist sie wichtig für die Netzwerksicherheit?

Die mehrstufige Authentifizierung ist ein Sicherheitsmechanismus, bei dem Benutzer zwei oder mehr Formen der Authentifizierung bereitstellen müssen, um auf ein System oder Netzwerk zuzugreifen. Es ist wichtig für die Netzwerksicherheit, da es zusätzlichen Schutz vor unbefugtem Zugriff bietet.

-

Wie kann ich sichere Passwörter für mein Netzwerk erstellen?

Sie können sichere Passwörter für Ihr Netzwerk erstellen, indem Sie eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Symbolen verwenden und häufig vorkommende Wörter oder Phrasen vermeiden.

-

Wie kann ich Mitarbeiter über Best Practices für die Netzwerksicherheit informieren?

Sie können Ihre Mitarbeiter durch Schulungsprogramme, regelmäßige Erinnerungen und simulierte Phishing-Übungen über Best Practices für die Netzwerksicherheit informieren.

-

Was ist eine Schwachstellenanalyse und wie kann sie zur Verbesserung der Netzwerksicherheit beitragen?

Eine Schwachstellenanalyse ist ein Prozess zur Identifizierung und Bewertung potenzieller Schwachstellen in einem Netzwerk oder System. Es kann zur Verbesserung der Netzwerksicherheit beitragen, indem Schwachstellen identifiziert werden, die behoben werden können, bevor Angreifer sie ausnutzen.

-

Wie kann ich die Netzwerkaktivität überwachen, um potenzielle Sicherheitsbedrohungen zu erkennen?

Sie können die Netzwerkaktivität mithilfe von Tools wie Intrusion Detection Systems (IDS) und Security Information and Event Management (SIEM)-Systemen überwachen. Diese Tools können Ihnen helfen, potenzielle Sicherheitsbedrohungen zu erkennen und Sie vor verdächtigen Aktivitäten zu warnen.

-

Was ist Verschlüsselung und wie kann sie die Netzwerksicherheit verbessern?

Bei der Verschlüsselung werden Daten verschlüsselt, sodass nur autorisierte Benutzer darauf zugreifen können. Es kann die Netzwerksicherheit verbessern, indem es sensible Informationen vor unbefugtem Zugriff oder Abfangen schützt.